EternalBlue : اکسپلویتی که دنیا را لرزاند 💻🌍

EternalBlue یک اکسپلویت روز صفر بود که در سال ۲۰۱۷ توسط گروه هکری Shadow Brokers منتشر شد. این آسیبپذیری در پروتکل SMBv1 ویندوز، امکان اجرای کد از راه دور (RCE) را فراهم میکرد و پایهگذار یکی از مخربترین حملات سایبری تاریخ (WannaCry) شد.

⚙️ جزئیات فنی: چگونه EternalBlue کار میکرد؟

1. آسیبپذیری اصلی

-

CVE ID: CVE-2017-0144

-

سیستمهای آسیبپذیر: ویندوز ۷، ویندوز سرور ۲۰۰۸ R2، ویندوز XP

-

مکانیزم حمله:

-

سوءاستفاده از سرریز بافر در تابع

srv!SrvOs2FeaListToNtدر SMBv1 -

امکان تزریق کد مخرب بدون احراز هویت

-

2. کد مخرب نمونه

# نمونه ساده از سوءاستفاده از SMB (برای اهداف آموزشی)

import socket

target = "192.168.1.100"

payload = b"\x00" * 128 # بافر مخرب

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.connect((target, 445))

sock.send(payload)

📊 تأثیر جهانی: آمارهای تکاندهنده

| متریک | آمار |

|---|---|

| سیستمهای آلوده | ۲۰۰,۰۰۰+ در ۱۵۰ کشور |

| خسارت مالی | ۴ میلیارد دلار (برآورد) |

| وصله مایکروسافت | MS17-010 |

| حملات مشهور | WannaCry, NotPetya, Bad Rabbit |

🛡️ EternalBlue و WannaCry: ترکیب مرگبار

-

WannaCry از EternalBlue برای گسترش خودکار استفاده کرد.

-

اثرات:

-

بیمارستانهای انگلیس از کار افتادند 🏥

-

شرکتهای بزرگی مانند FedEx و Telefónica تعطیل شدند

-

۱۹,۰۰۰ قرار پزشکی در NHS لغو شد ⚠️

-

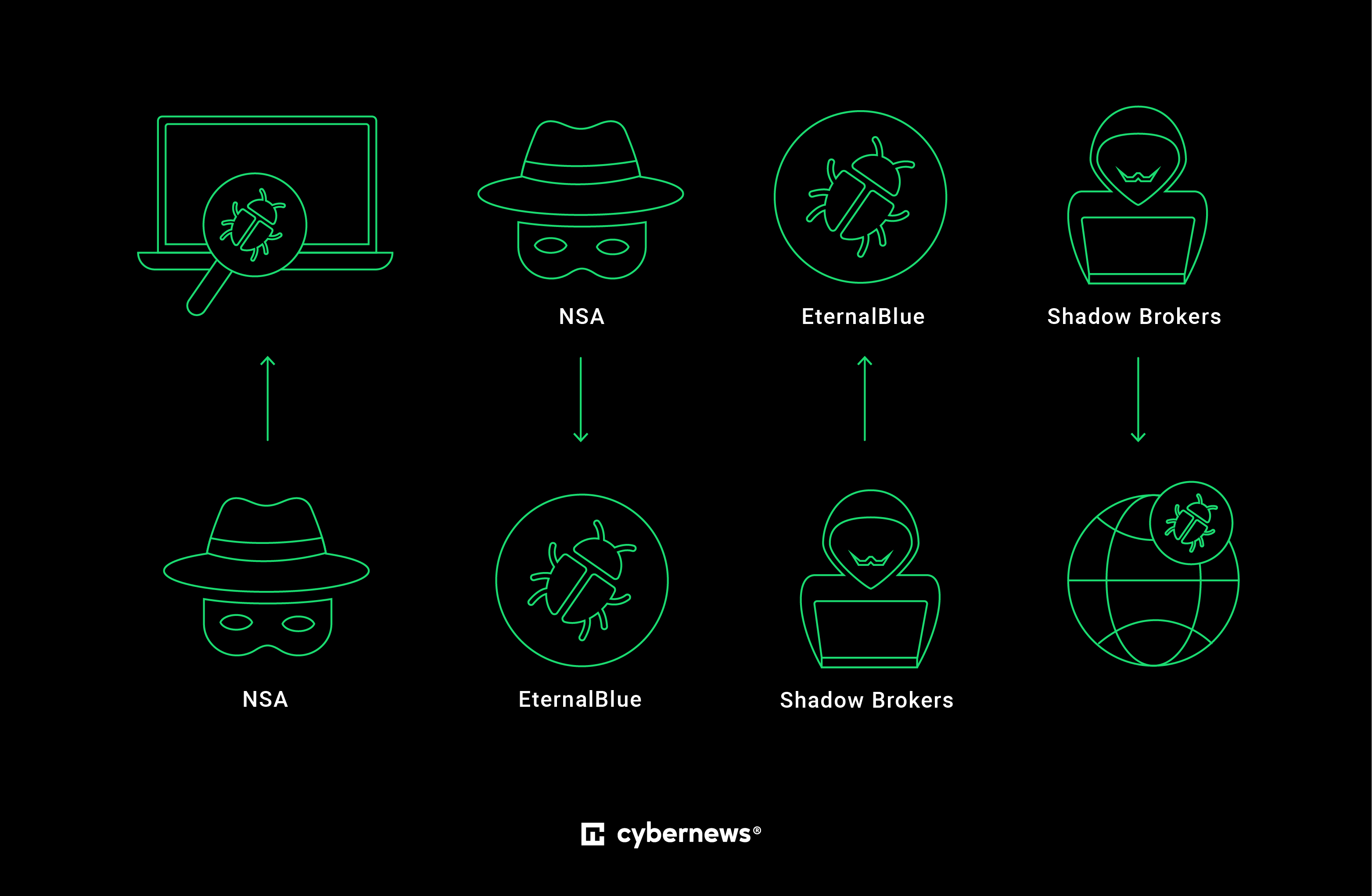

🔎 نقش سازمانهای دولتی

-

NSA این اکسپلویت را سالها پیش کشف اما مخفی نگه داشت.

-

Shadow Brokers آن را در آوریل ۲۰۱۷ لو داد.

-

مایکروسافت ۱۴ مارس ۲۰۱۷ وصله را منتشر کرد (اما بسیاری آن را نصب نکرده بودند).

💡 درسهای امنیتی

✅ بهروزرسانیهای امنیتی را جدی بگیرید (حتی برای سیستمهای قدیمی)

✅ پروتکلهای ناامن مانند SMBv1 را غیرفعال کنید

✅ از شبکههای حیاتی Backup بگیرید

✅ سیستمهای حیاتی را Air-Gap کنید

🛠️ راهکارهای فنی برای محافظت

-

غیرفعال کردن SMBv1:(در powershell)

Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol -

فعال کردن فایروال برای بلاک کردن پورت 445/TCP

-

نصب وصلههای امنیتی مایکروسافت

🔮 آینده: آیا EternalBlue هنوز فعال است؟

-

با وجود وصلهها، حدود ۱ میلیون دستگاه در ۲۰۲۳ هنوز آسیبپذیرند (منبع: Shodan).

-

هکرها از آن برای حملات هدفمند استفاده میکنند.

📚 منابع برای مطالعه بیشتر

هشدار: این اطلاعات فقط برای آموزش امنیتی ارائه شده است. استفاده مخرب ممنوع است. ⚠️

نویسنده

سیدهادی موسوی

Tags: #برنامه_نویسی #مقاله #امنیت