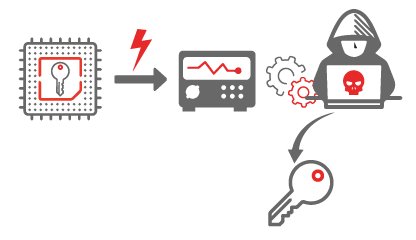

🔐 حمله Side-Channel در رمزنگاری: دزدیدن کلیدهای RSA با صدای فن CPU!

حمله Side-Channel (کانال جانبی) یکی از خلاقانهترین و ترسناکترین روشهای نفوذ به سیستمهای رمزنگاری است. در این حمله، هکرها بدون نیاز به دسترسی مستقیم به دادهها و تنها با تحلیل اثرات فیزیکی محاسبات (مانند صدا، مصرف برق یا امواج الکترومغناطیسی) میتوانند کلیدهای رمزنگاری شما را بدزدند!

🚨 واقعیت ترسناک: در سال 2017، محققان امنیتی نشان دادند که با تحلیل صدای فن CPU میتوانند کلیدهای RSA 4096 بیتی را در کمتر از یک ساعت استخراج کنند!

� انواع حملات Side-Channel

1. حمله مبتنی بر صدا (Acoustic Cryptanalysis)

-

تحلیل صداهای تولید شده توسط CPU هنگام انجام عملیات رمزنگاری

-

حتی هارددیسکها هم با صداهای خاصی اطلاعات را لو میدهند!

2. حمله مبتنی بر مصرف برق (Power Analysis)

-

اندازهگیری نوسانات مصرف برق سیستم هنگام پردازش دادهها

-

مثال عملی: حمله به کارتهای هوشمند بانکی

3. حمله الکترومغناطیسی (EM Radiation)

-

استفاده از آنتن برای دریافت امواج منتشر شده از کابلها

🔍 نحوه عملکرد حمله صوتی به RSA

مراحل حمله:

-

ضبط صدا: استفاده از میکروفون معمولی با فرکانس نمونهبرداری بالا (~44kHz)

-

تجزیه الگوهای صدا: تشخیص عملیات ضرب/تقسیم در CPU

-

بازسازی کلید: تطبیق الگوهای صوتی با عملیات رمزنگاری

# کد شبهتمثیل برای تحلیل سیگنال صوتی

import numpy as np

def analyze_acoustic_leakage(audio_samples):

fft = np.fft.fft(audio_samples)

peaks = detect_peaks(fft)

rsa_operations = match_with_rsa_patterns(peaks)

private_key = reconstruct_key(rsa_operations)

return private_key

🛡️ راهکارهای دفاعی

1. مقاومسازی سختافزاری

-

استفاده از محفظههای عایق صدا

-

پیادهسازی مدارهای کاهش نویز

2. راهکارهای نرمافزاری

-

اضافه کردن عملیات تصادفی به الگوریتمها

-

پیادهسازی الگوریتمهای مقاوم در برابر زمانسنجی

3. راهکارهای فیزیکی

-

نصب سیستمهای تولید نویز سفید

-

محدود کردن دسترسی فیزیکی به سرورها

🌍 موارد واقعی از حملات Side-Channel

-

حمله به کیوسکهای خودپرداز (2010)

-

با تحلیل صداهای چاپگر، اطلاعات کارتها استخراج شد

-

-

نفوذ به سیستمهای رأیگیری الکترونیکی (2016)

-

با تحلیل امواج الکترومغناطیسی، نتایج انتخابات پیشبینی شد

-

-

حمله به گوشیهای هوشمند (2021)

-

از طریق سنسور ژیروسکوپ، الگوی تایپ کاربران تشخیص داده شد

-

🔮 آینده حملات Side-Channel

با ظهور فناوریهای جدید، روشهای نوینی در حال ظهور هستند:

-

حمله از طریق حسگر نور محیط در لپتاپها

-

استفاده از دمای سیستم برای تشخیص فعالیتها

-

تحلیل ارتعاشات ایجاد شده توسط سیستمهای خنککننده

🎯 نتیجهگیری

حملات Side-Channel نشان میدهند که امنیت فقط به نرمافزار محدود نمیشود. برای حفاظت واقعی باید:

-

تمام لایههای فیزیکی را در نظر بگیرید

-

از معماریهای امنتر مانند محاسبات همگن استفاده کنید

-

همیشه سیستمتان را از نظر نشت اطلاعات فیزیکی بررسی کنید

نویسنده

سیدهادی موسوی

Tags: #علمی #تئوری #برنامه_نویسی #مقاله #امنیت